Vorbereiten des Ausspähens und Abfangens von Daten, Ausspähen von Daten, Abfangen von Daten, Datenhehlerei, Datenveränderung, Computerkriminalität

Geht es um die Formulierung von Gesetzen, ist Deutschland immer ganz schnell dabei. Doch was einerseits richtig erscheint, führt andererseits genau dazu, wovor wir einst gewarnt haben.

Nämlich, dass Deutschland abgehängt wird.

Heute hören wir oft von Hackern aus Russland oder Nordkorea, die etwas ganz schlimmes getan haben und wir fühlen uns von diesen Ländern bedroht.

Doch was haben diese Länder, was wir nicht haben?

Sie haben nicht solche Gesetze, wie wir sie haben.

In Deutschland sind die wahren Hacker fast ausgestorben, während in Russland, China oder Nordkorea das Geschäft mit der Computerkriminalität boomt.

Wir können in Deutschland heute nur noch die Scherben aufsammeln und normieren, wie ein Hackerangriff möglichst einheitlich dokumentiert wird.

Denn formal ist heute in Deutschland sogar die Weitergabe von Informationen, wie ein Computersystem manipuliert werden kann, strafbar. Sie sollen aber nach EN 27001 zertifiziert werden, ohne zu wissen, wie ein Hacker arbeitet. Und so verwundert es nicht, dass immer öfter Werbungen wie „Raus aus dem Bürgergeld! Werden Sie Cybersecurityspezialist in nur vier Wochen!“ in den sozialen Medien eingeblendet werden. Wir könnten uns köstlich amüsieren, wäre es nicht so traurig.

Ich wage den Schritt und bereite Sie vor, auf Ihre ISO 27001 Zertifizierung, Ihre Aufgabe als IT Sicherheitsbeauftragter oder Certified Cybersecurity Manager.

Cybercrime ist der größte Markt der Welt. Allein in Deutschland belief sich der Schaden im Bereich Cybercrime im Jahr 2022 auf rund 203 Milliarden Euro.

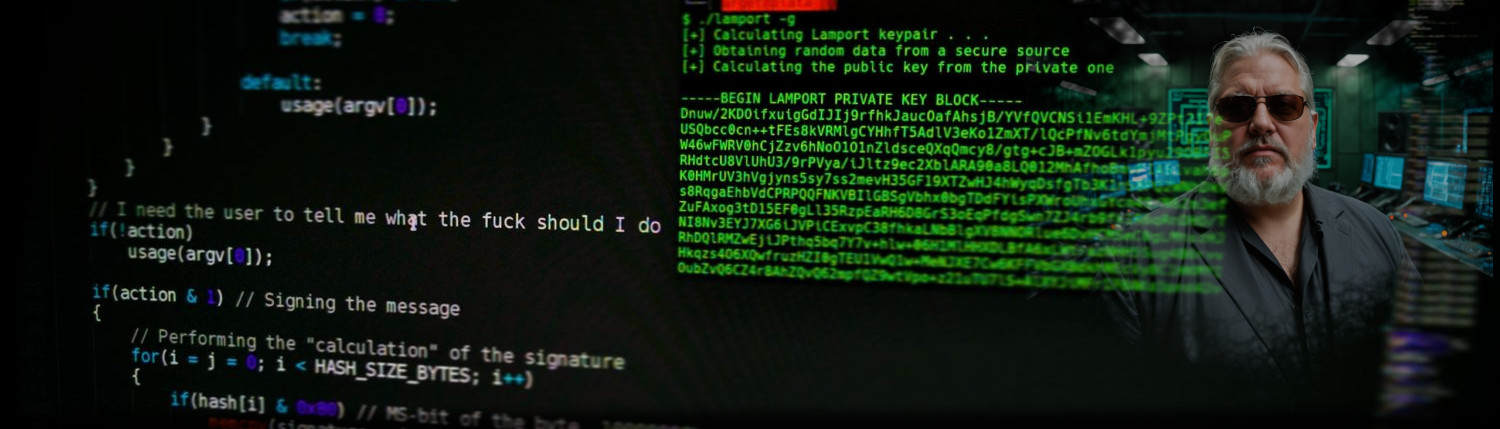

Ich zeige Ihnen, wie Hacker denken, wie Hacker tun was sie tun und was Hacker antreibt, damit Sie wissen, wie Sie Ihr Unternehmen sicher machen.

Was mich qualifiziert

- 44 Jahre Erfahrung mit Computern wie Sinclair ZX81, ZX Spektrum, PC AT, PC XT, DEC, VAX, Cray, IBM Mainframe sowie SUN.

- Rund 40 Jahre Erfahrung mit MS Windows, IBM AIX, SUN Solaris, HP UX, AT&T Unix, Linux, OS/2 und Android.

- Interneterfahrung seit 1987, dabei Spezialisierung auf Netzwerkprotokolle, Cryptographie und Datenanalyse.

- Perl-Guru

- Gebusted 1994 wegen Einbruch in Telekommunikationssatelliten mit Gefährdung der nationalen Sicherheit eines Landes.

- Seit dem Jahr 2000 Validierer für hochsicherheitseingestufte Computersysteme im Bereich der kritischen Infrastruktur.

Was mich antreibt

Ich werde alt und bin mittlerweile auch krank.

Als ich kürzlich einigen Gedanken an die gute alte Zeit nach hing, habe ich mich auf einem mehr als 30 Jahre alten Foto wiedergefunden. Das Foto entstand auf einer Party der Crackergruppe Shining 8 in den 1990er Jahren in Düsseldorf.

Im Sommer 2016, im Frühjahr 2020 und im Herbst 2023 bin ich dem Tod gerade nochmal von der Schüppe gesprungen. Deshalb möchte ich mein Wissen jetzt weitergeben.

Ich gehöre zu den letzten Hackern, den letzten „black hats“ der alten Schule.

Die Nachwelt kann von uns wesentliche Dinge lernen.

Sie sollte diese Chance ergreifen.

Was bedeutet „stoerti“

Dumme Spässe wurden in über 35 Jahren mehr als genug über diesen Namen gemacht.

„stoerti“, das war mein Hackerpseudonym.

Und der Sinn ist ganz einfach erklärt.

In den 1980er Jahren spielten wir auf dem Commodore Amiga ein Spiel namens Hanse. Der Vorgänger des späteren Kassenschlagers Patrizier. Das Spiel konnte von mehreren Spielern gleichzeitig gespielt werden und man musste seinen Namen eingeben. Da mein Vorname Klaus ist, nannte ich mich Störtebecker, wie der berühmte Pirat. Als ich dann auf Unixrechnern begann zu arbeiten, bzw. zuerst einmal Unix zu verstehen, musste ich mich ebenfalls mit einem Benutzernamen anmelden. In der damaligen Zeit waren Benutzernamen noch auf acht Zeichen begrenzt. Außerdem konnten keine Umlaute und nur kleine Buchstaben genutzt werden. Damit wurde aus Störtebecker die Abkürzung „stoerti“